こんにちは!今回のテーマは、Bubbleのセキュリティチェックシートです。

クラウドサービスのプロバイダー企業が自社サービスのセキュリティ施策をチェックシート形式でまとめたものを一般的に「セキュリティチェックシート」と呼び、カスタマー企業がサービス導入にあたって、自社のセキュリティの要件を満たしているかを確認するために使用されます。

導入検討中のクラウドサービスがどのようなセキュリティ管理指針を取っているかはサービス導入決定のカギを握ることも多く、セキュリティチェックシートは重要な検討材料になります。

グローバルなクラウドサービスを中心に自社サービスのセキュリティチェックシートをウェブサイト上で公開しているプロバイダー企業が多いのですが、Bubbleも例にもれずセキュリティチェックシートを公開しています。ちなみに、Bubbleが公開しているのはCSA(Cloud Security Alliance)が提供するCAIQ(Consensus Assessment Initiative Questionaire)という国際標準のセルフチェックシートです。

本記事では、日本におけるセキュリティチェックシート事情とCAIQを簡単にご紹介し、日本企業がクラウドサービス導入時に特にチェックすべき点を重点的にBubbleのCAIQ回答を解説していきます。「Bubbleの導入を検討しているが、セキュリティ対応策が不明瞭で不安」といった方々のBubble導入の検討材料となれば幸いです。

セキュリティチェックシートとは

セキュリティチェックシートは、カスタマー企業がクラウドサービスを導入する際に、そのクラウドサービスが自社のセキュリティ要件を満たしているかを確認するセキュリティ対応策チェックシートです。設問数も内容も業界や企業によって大きく異なり、なかには数100問にのぼる企業もあるとのこと。日本ではカスタマー企業が自社フォーマットのチェックシートをプロバイダー企業に提供して記載してもらうという運用が主流なため、プロバイダー・カスタマー企業ともに運用コストが大幅にかかることが問題視されています。

しかし最近は一般的なフォーマットのチェックシートを公開しているクラウドサービスも増えています。この場合、公開されているチェックシートをもとにカスタマー企業が自社のチェックシートを埋め、足りない情報はプロバイダー企業に有償・秘密保持契約締結で提供してもらう(またはチェックシートを埋めてもらう)という運用方法になります。この方法であれば従来の方法と比べて運用コストが削減でき、「セキュリティ対策が不明瞭」という理由でサービス導入のチャンスを逃さなくなるというメリットがあります。

日本企業のセキュリティチェックシートのフォーマット

前述した「一般的なフォーマット」とは、主に以下の4種類を指します。セキュリティチェックシートを公開している企業の多くは以下のいずれかのタイプの回答を公開しています(筆者調べ)。

| チェックリスト名 | 提供元 | 頻度 |

|---|---|---|

| クラウドサービスレベルのチェックリスト | 経済産業省 | 高 |

| クラウドサービス利用のための情報セキュリティマネジメントガイドライン2013年版 | 経済産業省 | 低 |

| クラウドサービスの安全・信頼性に係る情報開示指針 | 総務省 | 低 |

| 安全なウェブサイトの作り方改訂第7版 | IPA(独立行政法人情報処理推進機構) | 中 |

なかでも「クラウドサービスレベルのチェックリスト」と「安全なウェブサイトの作り方改訂第7版」2種類を作成して公開している企業が多い印象です。

セキュリティチェックシートを公開している日本企業

セキュリティチェックシートを公開している日本の主なクラウドサービスプロバイダーをご紹介します。

■Smart HR

※公開チェックリスト…クラウドサービスレベルのチェックリスト/安全なウェブサイトの作り方改訂第7版

■サイボウズ

※公開チェックリスト…クラウドサービス利用のための情報セキュリティマネジメントガイドライン2013年版/クラウドサービスの安全・信頼性に係る情報開示指針

上記以外にもセキュリティチェックシートを公開している企業はありますので、気になるサービスがあれば「企業・サービス名 セキュリティチェックシート」と検索したり、セキュリティページやFAQページを覗いてみてください。

CAIQとは

「Consensus Assessment Initiative Questionaire」のことで、CSA(Cloud Security Alliance)が提供する、グローバル規模で使用されるクラウドサービスにおけるプロバイダーのセキュリティ管理対応の指針です。簡単に言うとグローバル規模で利用されているセキュリティチェックシートです。指針はCSAが提供するクラウドセキュリティの管理策集CCM(Cloud Control Matrix)17領域に分かれ、全部で261問の設問で構成されています(最新バージョン4.0.2)。

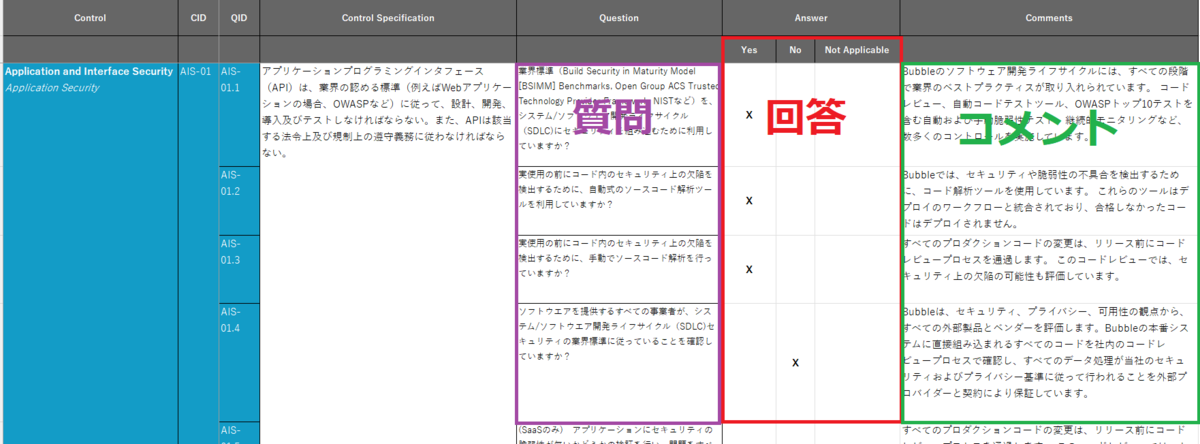

プロバイダー企業は各設問にYes/No/Not Applicableで回答し、コメントすることもできます。

■CAIQの例(Bubbleの回答一部抜粋)※和訳はノーコードラボメンバーによる

CSAは「STAR」という3つのレベルを持つクラウドセキュリティの認証制度を提供しており、そのレベル1がCAIQを用いたプロバイダーによるセルフアセスメントになります。レベル1認証を取得するには、CAIQに基づき自社でクラウドサービスのセキュリティをチェックし、結果をCSAのウェブサイトから公開する必要があります。

ちなみに、正式な手順を踏んでCSA STAR認証を取得した企業は以下の「CSA STAR Registry」から確認できます。CSA STAR Registry を参照する限り、現時点(2022/09/30)では、Bubble も認証制度を利用していないようです。

■CAIQ日本語版ダウンロード(V4.0.2)

CAIQを用いるメリット

AmazonやMicrosoft、Googleなどグローバル大手クラウドサービスの多くはCAIQを用いたセルフアセスメントを完了しSTARレベル1以上の認証を取得していますが、認証を取得している日系企業はまだまだ一握りです。

しかし、CAIQを用いることで、プロバイダー企業はグローバル標準の透明性を保証でき、カスタマー企業はセキュリティ管理のリスク・コスト削減や、導入がまだ確定していない段階でサービスのセキュリティ指針の評価ができるなど、プロバイダー・カスタマー企業双方にメリットがあります。グローバル規模のメリットを得られ、CAIQの回答の有無が海外市場拡大の重要なポイントとなってくると言えます。

BubbleのCAIQ回答

BubbleのCAIQの回答はこちらのスレッドのダウンロードリンクからダウンロードできます。

クラウドセキュリティの基礎:PaaSとしてのBubbleとカスタマーの責任範囲

CAIQの解説に入る前に、クラウドサービスのセキュリティにはプロバイダーとカスタマーの間に責任分界点があることを理解しておく必要があります。

クラウドサービスは提供形態によってSaaS、PaaS、IaaSに分かれ、BubbleはPaaSに該当します。PaaSの場合、カスタマー企業はデータ・コンテンツ、アプリケーションのセキュリティに責任があり、プロバイダー企業はミドルウェア、OS、ハードウェア/ネットワーク、サービス運用に責任があります。

つまり、Bubble上で開発したアプリケーションと、アプリでやり取りされるデータのセキュリティについてはBubbleのカスタマーである私たちが責任をもって対応しなければならないということですね(例えば、パスワードポリシーやプライバシールールの設定など)。

また、Bubble自身も、クラウドサービスであるAWSを利用して開発・運用されていますね。そのあたりも考慮してCAIQを見ていきましょう!

BubbleのCAIQ回答のチェックポイント

Bubbleが回答しているCAIQはV3.0.1で、設問数は295問になります。全てをここで紹介することはできないので、日本企業が導入検討時にチェックすべきポイントを重点的にBubbleの回答を紹介していきます。日本企業がチェックすべきポイントは、「クラウドサービスレベルのチェックリスト」(経済産業省)や「クラウドサービス事業者が行うべき主要な情報セキュリティ対策」(国民のためのサイバーセキュリティサイト、総務省)を参考に以下をピックアップしました。

■CAIQのチェックポイント

- データセンターの物理的なセキュリティ対策(侵入・災害)

- データのバックアップ(方法・保存期間)

- 脆弱性対策

- 不正アクセスの防止

- データ・通信の暗号化

- アクセスログの管理

- データの管理(マルチテナントストレージにおけるデータ管理・データのエクスポート)

- 第三者による評価

- 障害発生時の対応策

上記のポイントを中心にBubbleのCAIQ回答を解説していきます。

※次の段落以降で引用しているBubbleのCAIQ回答はノーコードラボのメンバーが和訳したものです。

①データセンターの物理的なセキュリティ対策(侵入・災害)

このポイントでは、データセンターへのアクセス権限のない人間の侵入防止策や災害発生時の復旧対応策などをチェックします。

| QID | Question(和訳) | Answer | Comments(和訳) |

|---|---|---|---|

| DCS-02.1 | 物理的なセキュリティ境界(フェンス、壁、柵、警備員、ゲート、電子的監視、物理的認証メカニズム、受付デスク、安全パトロールなど)を実装していますか? | Yes | 当社のデータセンターは、Amazon Web Servicesによって安全に管理されています。Amazon Web Servicesは、ここでその実践の公開文書を維持しています:https://d0.awsstatic.com/whitepapers/aws-security-whitepaper.pdf Bubbleの社員は、顧客データを処理する施設に直接アクセスすることはできません。 |

| DCS-06.1 | オフィス、部屋、施設、セキュリティエリア内でにおける安全でセキュアな作業環境を維持するために、ポリシー、基準、手順書が整っていることを、証拠として提供できますか? | Yes | 同上 |

| DCS-08.1 | 許可されていない者が施設内に立ち入る可能性のあるサービスエリアなどの出入口その他の場所は、監視し、管理し、データの保管及び処理施設から隔離していますか? | Yes | 同上 |

| DCS-09.1 | ユーザおよびサポート要員による情報資産及び情報処理機能への物理的アクセスを制限していますか? | Yes | 同上 |

| BCR-05.1 | 被害(自然現象、自然災害、故意による攻撃などによる)を想定し、物理的保護を設計し、対策を実装していますか? | Yes | 当社は、Amazon Web Servicesの米国データセンターのいずれかに当社の本番システムのレプリカを作成する能力を持っています。 当社は、Amazon Web Servicesの米国データセンターのすべてが、当社の災害復旧目標時間よりも長い期間、同時に利用できなくなる可能性とその軽減に要する費用を考慮し、リスクを受け入れています。 |

BubbleはAWS上で開発・運用されているため、特にデータセンターに関する項目ではAWSの対応策や規約に準拠するとの回答が多くなります。必要に応じてAWSが公開しているセキュリティ策も合わせてチェックしてみてください。

②データのバックアップ(方法・保存期間)

このポイントでは、データのバックアップ方法や保存期間に関する対応をチェックします。

| QID | Question(和訳) | Answer | Comments(和訳) |

|---|---|---|---|

| BCR-11.4 | 規制、法令、契約、ビジネスの要求に対するコンプライアンスを担保できるだけの、バックアップ及び冗長化機能を実装していますか? | Yes | 規制、法令、契約または事業上の要件を確実に遵守するために保持する必要のあるすべての重要なデータは、自動バックアップおよび/または高水準の冗長性をサポートするシステムに保存されています。 |

| BCR-11.5 | 最低限1年に1回、バックアップあるいは冗長化機能のテストを行っていますか? | Yes | 私たちは、すべてのバックアップと復元の仕組みを定期的にテストしています。 Amazon Web Servicesが提供するようなサードパーティのメカニズムに依存していて、それらのメカニズムがサードパーティによって十分にテストされていると高いレベルで確信できる場合には、テストを制限しています。 |

CAIQで具体的なデータのバックアップ期間については触れられていませんが、Bubbleではプランによってバックアップ期間が異なります。Freeプランではバックアップ対応なし、Personalプランでは過去7日間分、Professionalプランでは過去30日間分、Productionプランでは過去365日間分がデータのバックアップ対象となります(Pricingページより)。

③脆弱性対策

このポイントでは、ホスト側のOS、アプリケーション等におけるウィルス対策や脆弱性の管理と対策についてチェックします。

| QID | Question(和訳) | Answer | Comments(和訳) |

|---|---|---|---|

| TVM-01.1 | 提供されているクラウドサービスをサポートしまたは接続するマルウェア対策プログラムを、すべてのシステムにインストールしていますか? | No | 当社は、ソフトウェア開発用や本番用インフラとしてWindowsマシンを使用していません。リスクの評価に基づき、LinuxとOS Xシステムにはマルウェア対策ソフトやウイルス対策ソフトを義務付けていません。 |

| TVM-02.1 | 業界のベストプラクティスに定められたような、ネットワークレイヤの脆弱性スキャンを定期的に行っていますか? | Yes | Bubbleでは、アプリケーションやネットワークの脆弱性を検出するために、社内およびサードパーティーのサービスによる自動脆弱性検出ソフトウェアを使用しています。 |

| TVM-02.2 | 業界のベストプラクティスに定められたような、アプリケーションレイヤの脆弱性スキャンを定期的に行っていますか? | Yes | 同上 |

| TVM-02.3 | 業界のベストプラクティスに定められたような、ローカルなオペレーティングシステムレイヤの脆弱性スキャンを定期的に行っていますか? | No | Bubbleでは、すべてのマシンのOSに定期的に自動パッチを当て、アプリケーションやネットワークの脆弱性を検出するために、社内およびサードパーティーのサービスが提供する自動脆弱性検出ソフトウェアを使用しています。 |

| TVM-02.5 | すべてのコンピューティングデバイス、アプリケーション、システムに対して、速やかに脆弱性対策パッチを適用できる体制を整えていますか? | Yes | Bubbleの全ての環境のシステムにパッチを展開するための自動化プロセスがあります。 継続的なデプロイメントプロセスの一環として、通常、システムはリリースのたびにパッチが適用されます。 |

開発・本番運用用マシンにマルウェア・ウイルス対策を義務付けていないという点は要チェックです。脆弱性対策としては、ネットワークレイヤ・アプリケーションレイヤで自動脆弱性検出ソフトウェアを使用しているとのこと。

④不正アクセスの防止

このポイントでは、データやインフラへの不正アクセス防止策についてチェックします。

| QID | Question(和訳) | Answer | Comments(和訳) |

|---|---|---|---|

| HRS-03.3 | 顧客/テナントの情報を守るため、すべての従業員に対して雇用の条件としてNDAあるいは機密保持契約にサインするよう要求していますか? | Yes | 当社には、顧客データへのアクセスを伴うすべての職務について、標準化された雇用契約形式があります。 この契約にはNDAが含まれています。 |

| IAM-04.1(IAM-04.2) | ITインフラストラクチャー(およびネットワーク資源)へのアクセス権を有するすべての人に関して、アクセス権のレベルを含むID情報を管理し保管していますか? | Yes | 当社のインフラにアクセスできるのは、当社の人事審査に合格したBubble社員と、法務およびITセキュリティの審査を受けたサブプロセッサーだけです。 |

| IAM-06.1 | アプリケーション、プログラム、オブジェクトソースコードへの承認されてないアクセスを防止する管理策を実施し、承認された人のみに制限されていることを確実にしていますか? | Yes | Bubbleのソースコードは、GitHubのプライベートなgitリポジトリで管理されています。 このリポジトリにアクセスできるのはBubbleの組織のメンバーのみで、アクセス権は定期的に監査されています。 |

| IAM-06.2 | テナントのアプリケーション、プログラム、オブジェクトソースコードへの承認されてないアクセスを防止する管理策を実施し、承認された人のみに制限されていることを確実にしていますか? | Yes | テナントが作成したアプリケーションやコードを含むすべてのテナントデータは、Bubbleのセキュリティ手順とコントロールを通じて管理されます。 |

| IAM-12.1 | 顧客による既存のシングルサインオン(SSO)の利用または組み入れをサポートしていますか? | Yes | Bubble は Google ID を使用したシングルサインオンをサポートしています。 Bubbleは現在、他のソリューションによる認証をサポートしていませんが、将来的に提供範囲を拡大する可能性があります。 Bubble は、一般的なほとんどの形式の SSO ソリューションでのアプリケーション開発をサポートしています。 |

| DSI-01.3 | 認証の要素のひとつとして、システムの地理上の位置を使用する機能を提供していますか? | NO | 地理的な位置の代わりとなるIPアドレスを制限する機能を備えています。 |

| IVS-11.1 | 仮想システムをホストするシステムに対するすべてのハイパーバイザー管理機能又は管理コンソールへの人によるアクセスを、最小権限の原則に基づいて制限し、技術的管理策によってサポートしていますか?(たとえば、二要素認証、監査証跡の取得、IPアドレスのフィルタリング、ファイアウォール、管理コンソールに対するTLSで保護された通信など) | Yes | 私たちの仮想環境は、Amazon Web Servicesの安全なデータセンターでホストしています。 Bubbleの社員は、ハイパーバイザーや管理コンソールに直接アクセスすることはできません。 |

| IVS-12.3 | ワイヤレスネットワーク環境を保護し、承認されていない(野良の)ネットワークデバイスを検出しタイムリーにネットワークから隔離するためのポリシーと手順を構築し、そのためのメカニズムを実装していますか? | Yes | Bubbleは現在、専門家が運営するシェアオフィスを使って仕事をしています。 Bubbleのオフィスとして受け入れられるかどうかを評価する基準の1つは、安全なワイヤレスアクセスを提供しているかどうかです。 ワイヤレスネットワークへのアクセスと本番サーバーネットワークへのアクセスを厳密に分離し、未許可のネットワークデバイスが本番システムに特権的にアクセスできないように配慮しています。 |

不正アクセスについては、Bubbleの従業員によるデータアクセスやワイヤレスネットワークのセキュリティ対策などもチェックの対象となります。Bubbleのオフィスがシェアオフィスであるということから、企業によってはシェアオフィスのセキュリティ対策もチェックする必要があるかもしれません。

また、シングルサインオン(SSO)認証やIPアドレスの制限機能が提供されていますが、それぞれ開発者向けの機能なのかBubbleで開発したアプリケーションのエンドユーザー向けの機能なのかを整理する必要があります。

SSOについては、IAM-12.1で開発者向けとエンドユーザー向けSSOの両方について言及されています。開発者向けにはGoogle IDでのシングルサインオンが利用でき、エンドユーザー向けには一般的なほとんどの形式のSSOを実装できます。

DSI-01.3のIPアドレス制限は、開発者向けではなくエンドユーザー向けの機能になります。例えば複数人でアプリケーションを開発する場合など、エディターにアクセスできるIPアドレスを制限することはできません。日本企業では開発者のIPアドレス制限機能は重視されるのでご注意ください。

⑤データ・通信の暗号化

このポイントでは、データ・通信の保護のための暗号化策をチェックします。

| QID | Question(和訳) | Answer | Comments(和訳) |

|---|---|---|---|

| EKM-02.5 | 暗号鍵の管理に、第三者による、オープンソースの、または自社独自のフレームワークを使用していますか? | Yes | 暗号鍵の管理には、Amazon Web ServiceのKMSを使用しています。 |

| EKM-03.1 | クラウド環境下で保存(ディスクやストレージ)する顧客のデータを暗号化していますか? | Yes | ディスクベースの暗号化により、テナントのデータを暗号化して保存しています。 |

| EKM-03.2 | ネットワーク間及びハイパーバイザ―インスタンス間の移送において、データ及び仮想マシンイメージの保護のため暗号化を活用していますか? | Yes | Bubbleは、ssl暗号を使用して、公衆ネットワーク上でデータを送信します。 |

| DSI-03.1 | テナントがパブリックネットワーク(たとえば、インターネット)で送信する必要があるデータを保護するために、一般に利用可能な暗号化手法(3.4ES, AESなど)を提供していますか? | Yes | Bubbleは、ユーザーから特別に要求された場合を除き、公共のネットワークで送信するすべてのデータを暗号化します。 私たちはオープンな暗号化プロトコルを使用しており、その設定はここで一般に監視することができます: https://www.ssllabs.com/ssltest/analyze.html?d=bubble.is&latest |

| DSI-03.2 | インフラストラクチャの構成要素間でパブリックネットワークを通して通信を行う必要がある場合(たとえば、インターネット越しにある環境から別の環境にデータをレプリケートする)、常に、公開されている暗号化手法を使用していますか? | Yes | 公衆ネットワーク上でのレプリケーションは、SSHで行います。 |

| IPY-04.1 | データのインポート及びエクスポート並びにサービス管理は、安全(たとえば、非クリアテキストかつ認証済み)で、一般に受け入れられている標準プロトコルを通じて行うことができますか? | Yes | データのインポートおよびエクスポートを含む、すべての顧客サービス管理活動は、HTTPSで行われます。 当社のSSL設定は、こちらで一般に公開されています。https://www.ssllabs.com/ssltest/analyze.html?d=bubble.is&latest |

DSI-03.1とIPY-04.1回答内のリンクからはSSLサーバーのリアルタイムの状況を確認することができます。

Bubbleでは、データベース単位(Data Type)でプライバシールールを適用することで、アプリケーションレベルでデータを保護することができます。

なお、静止中のデータはAWS RDSのAES-256暗号を使用して暗号化されています(Securityページより)。

⑥ログの管理

このポイントでは、利用者に提供可能なログの管理・提供方法をチェックします。

| QID | Question(和訳) | Answer | Comments(和訳) |

|---|---|---|---|

| IVS-01.2 | 監査ログへの物理的及び論理的ユーザアクセスは、承認された人のみに制限されていますか? | Yes | すべての監査ログシステムは、権限を与えられた担当者に制限されています。 ログはBubbleの従業員が物理的にアクセスできないデータセンターに保管され、認証によってのみアクセスできるようになっています。 |

| IVS-01.4 | 監査ログは、集中して保存され維持されていますか? | Yes | 監査ログは、認証保護されたクラウド上のシステムに保存され、保存期間も定められています。 |

ダッシュボードから取得できるサーバーログの期間はプランによって異なります。無料プランでは30分間分、Personalプランでは24時間分、ProfessionalおよびProductionプランでは14日間分のログが取得できます(Pricingページより)。最大で14日間分となっており、多くのクラウドサービスでは1年~無期限でログを取得できることを考慮するとかなり限定的なため、社内の基準を満たすかチェックが必要です。

また、Bubbleへのログイン履歴の記録や提供も行っていません。ログ機能は特に日本企業が気にするポイントなのでご注意ください。

⑦データの管理(マルチテナントストレージにおけるデータ管理・データのエクスポート)

このポイントでは、マルチテナントストレージにおける異なる利用企業間の隔離策や、データエクスポート手段が用意されているかについてチェックします。

| QID | Question(和訳) | Answer | Comments(和訳) |

|---|---|---|---|

| AAC-03.1 | 顧客データを論理的に隔離しまたは暗号化することで、そのデータが単一のテナントだけに提供され、誤って他のテナントのデータにアクセスすることがないような機能がありますか? | Yes | すべての顧客データは、一意のデータベース識別子によって論理的にセグメント化されている。また、専用のBubbleクラスタに属するお客様のデータは、他のお客様のデータとも物理的に区分けされています。 |

| IVS-09.1 | ビジネスと顧客のセキュリティ要求を保証するため、システム及びネットワーク環境をファイアウォールか仮想ファイアウォールで保護していますか? | Yes | すべてのシステム環境とネットワーク環境は論理的に分離されています。 ファイアウォールやアクセスルールを用いて、環境を分離しています。 |

| IPY-02.1 | 顧客の非構造化データは、業界標準の形式 (たとえば、.doc, .xls, .pdf)で利用できますか? | Yes | お客様は、データをCSV形式で自動的にエクスポートすることができます。 また、ご要望に応じてJSON形式のデータも提供します。 |

Bubbleではいずれかの有料プランに入ると、データをCSV形式でエクスポートすることができます。

⑧第三者による評価

このポイントでは、公的認証の取得やサービスに対する第三者評価を得ているかをチェックします。

| QID | Question(和訳) | Answer | Comments(和訳) |

|---|---|---|---|

| AAC-02.1 | テナントに対して、あなたが作成したSOC2/ ISO 27001あるいは同様の第三者機関による監査または承認レポートの参照を認めていますか? | Not Applicable | Bubbleは現在、第三者によるコンプライアンス監査を行っていません。 この方針が変更になった場合は、https://bubble.is で報告書を公開する予定です。 |

| AAC-02.5 | 内部監査を、業界のベストプラクティスやガイダンスに規定されたように定期的に行うように実施していますか? | Yes | 毎年、セキュリティ、プライバシー、法務、事業継続のリスクの特定と優先順位付け、業務プロセスやガバナンスの見直しを含む内部監査を実施しています。 |

| STA-09.2 | アプリケーションとネットワークに対して、脆弱性スキャン及び定期的なペネトレーションテストを行う外部の第三者サービスがありますか? | Yes | Bubbleでは、アプリケーションやネットワークの脆弱性を検出するために、社内およびサードパーティーのサービスによる自動脆弱性検出ソフトウェアを使用しています。 |

定期的な内部監査は行っていますが、第三者による外部監査は行っていないようです。

また、Bubbleの開発・運用の基盤AWSはSOC2、CSA、ISO 27001などの認定に準拠しています(Securityページより)が、Bubble自身は第三者の認証を取得していません。ただし、SOC2、ISO 27001認定の取得は2022年の目標として掲げられているので今後の動向に注意したいところです。

⑨障害発生時の対応策

このポイントでは、インシデント情報の入手方法やインシデント発生時のデータバックアップ方法提供の有無などをチェックします。

| QID | Question(和訳) | Answer | Comments(和訳) |

|---|---|---|---|

| AAC-03.2 | 障害あるいはデータ損失の場合、特定の顧客のデータをリカバリする機能がありますか? | Yes | Bubbleのお客様は、Bubbleチームが手動で介入することなく、ソフトウェアのインターフェースを通じて、お客様自身のデータに対してポイントインタイムデータリカバリーを開始することができます。 |

| STA-02.1 | 電子的手段(ポータルなど)を通じて定期的に、影響を受けるすべての顧客とプロバイダがセキュリティインシデント情報を利用できるようにしていますか? | Yes | 当社のセキュリティインシデント対応方針には、必要に応じて電子メール通信や安全なポータルサイトを通じて、お客様やプロバイダーに通知することが含まれています。 なお、社外への通知対象外のセキュリティインシデントの統計は、外部提供は行っておりません。 |

AAC-03.2のポイントインタイムデータリカバリーは、Bubbleエディターで過去のSave pointやバージョンに戻すことを指しています。

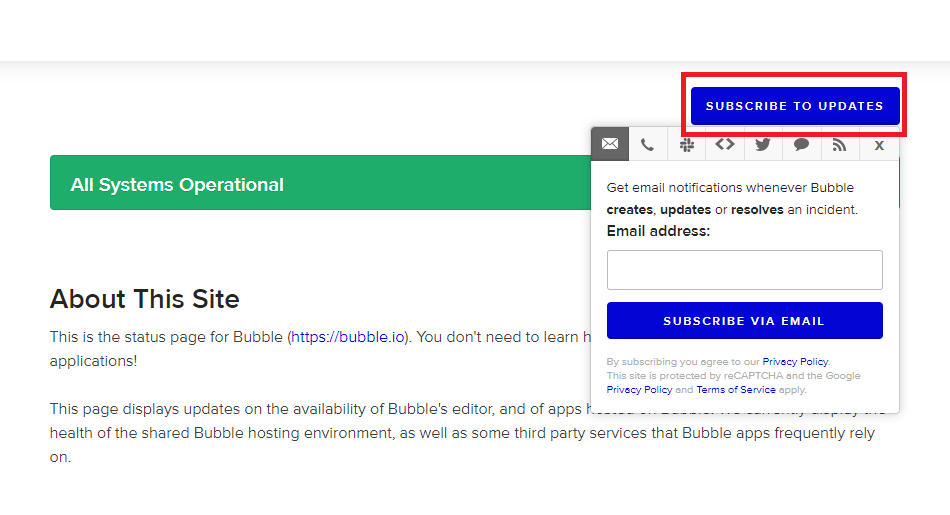

Bubbleのインシデントとその対応状況は以下のページからリアルタイムで確認できます。

また、ページ上部の「Subscribe to updates」ボタンからはインシデントの更新・解決情報の購読登録が可能です。

まとめ

今回は、企業にクラウドサービスを導入する際に必要となるセキュリティチェックシートの概要をご紹介し、BubbleのCAIQ回答のなかでも「日本企業が導入を検討する場合」という観点から重要なポイントをピックアップして補足解説しました。

本記事がBubbleのセキュリティ対応策の理解を深める一助となり、Bubbleを利用する日本企業が増え様々な業界の発展に貢献できれば幸いです。